ユーザ アカウントおよびユーザ グループの作成

内容

casp1032jp

内容

新規ユーザまたはユーザ グループを作成すると、デフォルトではオペレータ ライセンスと OperatorRW 権限役割が新規ユーザまたはユーザ グループに割り当てられます。新規ユーザまたはグループを作成したときに、オペレータ ライセンスに加え、管理者ライセンスを割り当てることもできます。管理者ライセンスをユーザまたはグループに割り当てると、そのユーザは、OperatorRW と AdministratorRW の両方の役割に関連付けられたすべての権限を自動的に継承します。

OneClick でユーザ アカウントの管理を開始するには、OneClick のデフォルト設定でユーザを作成します。ユーザ アカウントまたはユーザ グループを作成すると、OneClick は、デフォルトでオペレータ ライセンスと ADMIN セキュリティ コミュニティを割り当てます。ユーザに管理対象のデバイスとコンテナへのアクセス権限だけを付与するように変更することで、ADMIN セキュリティ コミュニティを選択的に置換することができます。

デフォルトでは、セキュリティはモデルに適用されません。モデルへのアクセスを制限するには、そのモデルにセキュリティ文字列を追加します。ADMIN セキュリティ文字列をユニバース モデルに追加し、適切なユーザが ADMIN セキュリティ コミュニティへのアクセス権限を持っていることを確認することにより、管理者を作成できます。

オペレータ ライセンスまたは管理者ライセンスによって付与されるデフォルトの権限を使用して、新しいユーザ アカウントまたはユーザ グループを作成します。

以下の手順に従います。

- ナビゲーション画面の[ユーザ]タブで、以下のいずれかを実行します。

- スタンドアロン ユーザの作成。最上位の[ユーザ]ノードを選択し、新規ユーザの作成ボタンをクリックします。[ユーザの作成]ダイアログ ボックスが表示されます。

- ユーザ グループの作成。最上位の[ユーザ]ノードを選択し、ユーザ グループの作成ボタンをクリックします。[グループの作成]ダイアログ ボックスが表示されます。

- グループ内にユーザを作成。ユーザを作成する既存のユーザ グループを選択し、新規ユーザの作成ボタンをクリックします。[ユーザの作成]ダイアログ ボックスが表示されます。

- ユーザまたはユーザ グループに適したユーザ情報を定義します。

- 名前新しいユーザまたはグループのユーザ名を指定します。設定済みの LDAP ディレクトリに存在する OneClick ユーザの場合、この名前はユーザの LDAP ユーザ ログオン名と一致する必要があります。

- フルネーム([ユーザの作成]のみ)ユーザのフルネームを定義します。

- Web パスワード([ユーザの作成]のみ)このユーザの Web パスワードを定義します。このパスワードは、OneClick がこのユーザを認証するのに使用されます。設定済みの LDAP ディレクトリに存在する OneClick ユーザの場合、このパスワードは使用されません。

- Web パスワードの確認([ユーザの作成]のみ)入力した Web パスワードをこのフィールドに再度入力して確認します。

- [ライセンス]タブで、このユーザまたはグループに割り当てるライセンスに該当する[メンバー]チェック ボックスをオンにします。デフォルトでは、新規ユーザはオペレータ ライセンスと OperatorRW 権限役割を付与されます。

- [ランドスケープ]タブをクリックして、このユーザまたはグループのランドスケープを設定します。注:デフォルトでは、使用可能なランドスケープがすべて選択されます。分散環境では、このユーザを含める追加のランドスケープを選択できます。ランドスケープを少なくとも 1 つ選択する必要があります

- [アクセス]タブをクリックして、このユーザまたはグループのデフォルトのモデル セキュリティ設定を編集します。ここでセキュリティ コミュニティ(デフォルトの ADMIN コミュニティなど)を少なくとも 1 つ指定する必要があります。デフォルトでは、ユーザまたはユーザ グループは読み取り/書き込み ADMIN アクセス グループを受け取ります。これにより、すべてのモデルに対するアクセス権限が付与されます。

- (オプション)ユーザに対して、追加のアクセス グループを作成します。注:モデルはデフォルトでは、ブランクのセキュリティ文字列を持っています。セキュリティ文字列を個々のモデルまたはコンテナに追加して、対応するセキュリティ コミュニティを使って、ユーザ アクセス権限をモデルに選択的に付与することをお勧めします。

- [ユーザの作成]ダイアログ ボックスまたは[グループの作成]ダイアログ ボックスで[OK]をクリックします。新規ユーザまたはグループが作成され、ナビゲーション画面の[ユーザ]タブに表示されます。

役割と権限の作成、編集、および割り当てについて

ユーザまたはユーザ グループの権限を個々に無効および有効にすることができます。また、役割を使用して、権限セットをユーザまたはユーザ グループに付与することもできます。OneClick のデフォルトの権限役割を使用することも、ユーザ独自のカスタム権限役割を作成することもできます。ただし、デフォルトの権限役割自体は編集できません。ユーザにライセンス カテゴリを割り当てた後、ユーザは事前定義された役割が付与するアクセス権限を持つことができます。

以下の 6 つのデフォルトの役割があります。

- AdministratorRW(読み取り/書き込み)ネットワーク管理タスクをすべて実行するために必要な権限と、CA Spectrum およびそのユーザをセットアップするために必要な権限を付与します。これは最も制限を受けない役割です。例として、デバイス ディスカバリ、モデル管理、トポロジ設定、eHealth 統合管理、デバイス認証、ユーザ設定などを実行する権限が挙げられます。

- AdministratorRO(読み取り専用) CA Spectrum のモデリングと属性の情報にアクセスするために必要な権限を付与します。例として、SNMP コミュニティ文字列や SNMPv3 セキュリティ プロファイルの表示機能などが挙げられます。

- OperatorRW(読み取り/書き込み) CA Spectrum を使用してネットワーク管理の最も一般的なタスクを実行するために必要な権限を付与します。これらには、アラーム管理タスク、Service Performance Manager のタスク、および Network Configuration Manager のほとんどのタスクが含まれます。

- OperatorRO(読み取り専用)ネットワーク アクティビティの監視や、制限されたネットワーク管理タスクの実行を行う権限を付与します。例として、アラームをスヌーズ設定する機能やトポロジ情報を表示する機能が含まれます。

- Service ManagerRW(読み取り/書き込み)[サービス停止]を編集する権限と、サービス ダッシュボードへのアクセスを許可する権限も付与されます

- Service ManagerRO(読み取り専用)サービス ダッシュボードへのアクセスを許可する権限を付与します。

これらの事前定義された役割が要件を満たさない場合は、カスタムの役割を作成できます。事前定義された役割は変更できませんが、個々の権限は変更できます。

注:

CA Spectrum を新しいバージョンにアップグレードすると、新しいバージョンで利用可能な新しい権限が、適切なデフォルトの役割に自動的に追加されます。ただし、ユーザが作成したカスタム役割については、必要に応じて権限を明示的に追加する必要があります。個々のユーザの権限を編集した場合、変更はそのユーザにのみ影響を与えます。ユーザ グループによって付与された権限を編集した場合、変更はそのユーザ グループ内のすべてのユーザに影響を与えます。ユーザ グループ内のユーザは、グループ レベルから権限を継承します。

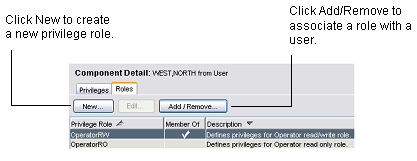

権限と役割を編集するには、以下の画面に示すように、選択されたユーザの[権限]タブや[役割]タブの設定を変更します。

個々の権限の編集に加え、以下の画面に示すように、[役割]タブを使用して権限役割を割り当てることによって、複数の権限を一度に付与することもできます。

OneClick に付属のデフォルトの役割と、作成したカスタムの役割は再利用可能で、1 人または複数のユーザに割り当てることができます。OperatorRW 権限役割は、オペレータ ライセンスに付属する権限を自動的に付与します。

役割の作成とユーザまたはユーザ グループへの割り当て

カスタム権限役割を作成し、次に、その役割をユーザまたはグループに関連付けることができます。ユーザ アカウントまたはユーザ グループと関連付けられるまで、役割は効果がありません。

カスタム権限役割を作成できます。

以下の手順に従います。

- ナビゲーション画面の[ユーザ]タブでユーザを選択します。注:管理者にライセンスされた権限役割を作成するには、管理者ライセンスを持つユーザを選択します。オペレータ ライセンスに基づく権限役割を作成するには、オペレータ ライセンスを持つユーザを選択します。

- [コンテンツ]ペインの[アクセス]タブをクリックします。[コンポーネント詳細]画面に[権限]タブと[役割]タブが表示されます。

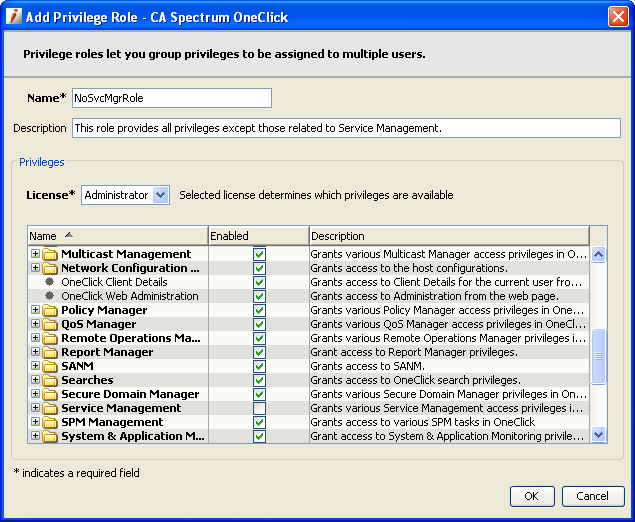

- [役割]タブをクリックして、[新規]をクリックします。役割権限を追加するダイアログ ボックスが表示されます。

- [名前]フィールドに新しい役割を説明する名前を入力します。

- (オプション) [説明]フィールドにこの役割の詳細な説明を入力します。

- [ライセンス]ドロップダウン リストから適切なライセンスを選択します。注:ここで選択したライセンスによって、この役割で有効にできる権限が決定されます。

- [有効]チェックボックスをオンまたはオフにすることで、この役割を付与する権限を選択します。

- [OK]をクリックします。新しい役割が、コンポーネント詳細画面の[役割]タブに選択肢の 1 つとして表示されます。この役割は、適切なライセンスを有するユーザまたはユーザ グループがすぐに使用できます。

また、権限役割を割り当てることもできます。権限役割の割り当てでは、既存の役割をユーザに割り当てることができます。

以下の手順に従います。

- 役割を適用するユーザをナビゲーション画面の[ユーザ]タブで選択します。

- [アクセス]タブをクリックして、アクセス グループを選択します。[コンポーネント詳細]画面に[権限]タブと[役割]タブが表示されます。

- [役割]タブをクリックし、[追加/削除]ボタンをクリックします。[役割の割り当て]ダイアログ ボックスが表示されます。注:グループ内のユーザの場合は、この手順をグループ レベルで実行する必要があります。グループ レベルで役割を割り当てると、そのグループ内のすべてユーザが影響を受けます。

- 矢印ボタンを使用して、割り当てる役割を[以下に存在/以下に作成]列に移動します。

- [OK]をクリックします。役割が手順 2 で選択したアクセス グループに自動的に割り当てられます。

スーパユーザの作成

OneClick 管理者は、付与可能なすべての権限およびアクセス権をユーザに簡単に付与できます。CA Spectrum の

スーパーユーザ

は、OneClick で使用可能な CA Spectrum ライセンス役割、権限およびアクセス権をすべて所有しています。アクセス グループと権限役割はスーパー ユーザに適用されないため、スーパー ユーザに指定されたユーザを OneClick で選択すると、[アクセス]タブが無効になります。CA Spectrum のインストール時、作成された最初の CA Spectrum ユーザがスーパーユーザです。この初期ユーザ(インストール所有者ユーザと呼ばれることもあります)は、スーパーユーザのままであり、CA Spectrum に常に存在する必要があります。SpectroSERVER が起動するごとに、このアカウントの存在が確認されます。

$SPECROOT

/SS/.vnmrc ファイル内の initial_user_model_name 設定の値には、初期 CA Spectrum スーパー ユーザの設定が格納されます。初期ユーザのデフォルト パスワードは「spectrum」です。注:

ユーザを管理するために、ユーザ管理権限を持つ管理者ユーザを作成することを検討してください。OneClick をインストールしたユーザ(初期ユーザ)に加え、このユーザが初期ユーザのアカウントを管理することもできます。OneClick 管理者に付与可能なすべての権限を付与するには、その管理者(ユーザ)の[スーパーユーザ]の値を有効

にします。以下の手順に従います。

- コンテンツ画面で[ユーザ リスト]からユーザを選択します。[詳細]タブは、ユーザ アカウントに関する情報を表示します。

- [スーパーユーザ]フィールドの[設定]をクリックし、リストから[はい]を選択します。

- Enter キーを押します。ユーザ アカウントがスーパーユーザになりました。

LDAP 設定によるユーザ アクセスの管理

LDAP を認証に使用する環境の場合、LDAP ディレクトリに存在しない OneClick ユーザからのローカル ログインを許可したり、制限したりすることができます。たとえば、サポート、トレーニング、またはトラブルシューティングを提供し、LDAP へのアクセス権がない非社員ユーザなどの非 LDAP ユーザは、OneClick へのログイン アクセス権を必要とします。

注:

OneClick にパスワードが設定されているスーパー ユーザは、この設定にかかわらず、ローカルでログインできます。以下の手順に従います。

- 編集するユーザまたはユーザ グループをナビゲーション画面の[ユーザ]タブで選択します。

- そのユーザまたはユーザ グループのコンポーネント詳細画面の[詳細]タブに移動します。

- LDAP 設定サブビューを展開します。

- LDAP パスワードが無効な場合、またはユーザが存在しない場合でも、ユーザのログインを許可するオプションを「はい」に設定します。注:セキュリティ上の理由で、LDAP ユーザ パスワードは CA Spectrum データベースに保存することをお勧めします。[LDAP パスワードが無効であるか、ユーザが LDAP に存在しない場合にユーザのログインを許可]オプションが有効になっている場合、CA Spectrum データベースに対するユーザ認証に LDAP パスワードを使用できます。非 LDAP ユーザは、指定された LDAP ディレクトリ内に存在しない場合でも、OneClick にログインできます。このオプションを[いいえ]に設定すると、LDAP アカウントを持たないユーザはログインできなくなります。

重要:

LDAP が[ユーザ パターン]で検索できるように設定されている場合、検索中に一致がみつからないと、ログイン試行は失敗します。そのような場合は、[ユーザ検索]によって認証できるよう LDAP が設定されていることを確認します。ユーザまたはユーザ グループに表示される詳細の変更

コンポーネント詳細画面からユーザまたはグループの属性を変更できます。

以下の手順に従います。

- 編集するユーザまたはユーザ グループをナビゲーション画面の[ユーザ]タブで選択します。

- そのユーザまたはグループのコンポーネント詳細画面の[詳細]タブに移動します。

- [設定]リンクを使用して、既存のユーザまたはグループのパスワードやセキュリティ文字列などの属性を編集します。

ユーザまたはグループに割り当てられたライセンスの変更

新規ユーザ アカウントのデフォルト設定には、オペレータ権限を付与するオペレータ ライセンスが含まれています。OneClick でユーザ管理、ディスカバリ、モデリングなどの管理タスクを実行するには、管理者権限が必要です。デフォルトのオペレータ ライセンスは、管理者権限を提供しません。

例:

OperatorRW を持つ Network Operations Center のオペレータ ユーザ グループ(NOC スタッフ グループ)も、コンポーネント詳細画面のモデリング情報を参照する必要があります。解決策:

NOC スタッフ グループのユーザは、モデリング情報にアクセスできません。これは、この権限が管理者ライセンスのみに含まれているためです。モデリング情報へのアクセス権を付与するには、このグループに管理者ライセンスを追加します。管理者ライセンスは、以下の OneClick 管理タスクの実行に必要な権限を付与します。

- ユーザ管理

- コレクション管理

- ディスカバリ

- トポロジ編集

- パイプ管理

- モデルの作成および破棄

- 検索管理

管理者権限の必要なユーザ アカウントを設定する場合は、そのアカウントに管理者ライセンスを割り当てる必要があります。管理者ライセンスの割り当ては、以下の画面に示すように、コンポーネント詳細画面の[ライセンス]タブの[追加/削除]ボタンをクリックして行います。

ユーザがログインすると、そのユーザは使用可能なライセンスのプールから割り当てられたライセンスを使用します。たとえば、オペレータ ライセンスと管理者ライセンスの両方を持つユーザがログインすると、いずれかのライセンスが使用されます。

ユーザまたはユーザ グループに割り当てられるライセンスを変更できます。

以下の手順に従います。

- 編集するユーザまたはユーザ グループをナビゲーション画面の[ユーザ]タブで選択します。

- コンポーネント詳細画面の[ライセンス]タブをクリックします。

- [追加/削除]ボタンをクリックして、このユーザまたはグループのライセンスを選択します。

ユーザのランドスケープの変更

分散 CA Spectrum 環境では、ユーザおよびグループのランドスケープ メンバシップを変更することができます。コンポーネント詳細画面の[ランドスケープ]タブを使用します。分散環境では、各々が独自の CA Spectrum ランドスケープを持った SpectroSERVER が複数存在します。OneClick ユーザが追加の CA Spectrum ランドスケープにアクセスするには、そのランドスケープのメンバである必要があります。

以下の画面は、架空の admin-west ユーザの[ランドスケープ]タブを示しています。このタブは、既知の CA Spectrum ランドスケープごとに、その状態と名前を表示します。[メンバ]列のチェック マークは、ユーザが存在するランドスケープを示します。

ヒント

- 「ダウン」状態にあるランドスケープのメンバシップは編集できません。

- グループにユーザが含まれていない場合、ユーザ グループ ランドスケープのメンバシップを変更することをお勧めします。空のユーザ グループが目的のランドスケープのメンバになったら、ユーザをグループに追加します。

以下の手順に従います。

- コンポーネント詳細画面の[ランドスケープ]タブをクリックします。

- [追加/削除]ボタンをクリックします。

- このユーザまたはグループを含めるランドスケープを選択します。

- [OK]をクリックします。

ユーザまたはユーザ グループの個々の権限の変更

ユーザとユーザ グループの権限は個別に追加および削除ができます。

以下の手順に従います。

- 選択したユーザのコンテンツ画面の[アクセス]タブに移動します。

- 権限を変更するアクセス グループを選択します。

- 選択したアクセス グループのコンポーネント詳細画面の[権限]タブに移動します。

- [追加/削除]ボタンをクリックします。

- [有効]チェックボックスをオンまたはオフにして、このアクセス グループの権限を有効または無効にします。